Verbesserung der Sicherheit und des Komforts dank unserer Entwicklung.

Ein Technologiepartner bietet eine nahtlos integrierte Lösung mit kostensparenden Offline- und Online-Schlössern, mobilem Zugang, Data-on-Card und Cloud-Services.

Plug & Play für nahtlose Anbindung.

Von mittelständischen bis hin zu großen Unternehmen können wir eine maßgeschneiderte Lösung für Ihre Geschäftsanforderungen anbieten.

Wesentliche Vorteile

01. Anpassungsfähigkeit

- Die Benutzer können personalisierte Menüs wählen, die den GDPR-Regeln entsprechen, und können auch Login-Zugriffsrechte basierend auf ihrem Standort erhalten.

- Unser System unterstützt alle Kombinationen von elektrischen Türschlössern, wie Schnelllauftore, Rollgitter, Drehkreuze, und umfasst die Registrierung des Schlosses.

- Es funktioniert unabhängig als ein System, auch wenn es unterschiedliche Marken von Offline- und Online-Türgriffen, Zylindern und Kartenlesern verwendet.

02. Benutzererfahrung im Mittelpunkt

- Verwalten und kontrollieren Sie eine große Anzahl von Standorten von einem oder mehreren zentralen Standorten aus (Multi-Site).

- Je nach Bedarf können Sie eine auf Ereignissen basierende Alarmbehandlung einschließlich interaktiver Grundrisse definieren.

- Passen Sie die Überwachung an Ihre geschäftlichen Anforderungen an, mit automatischen ereignisgesteuerten Layouts, die relevante Informationen sofort hervorheben.

- Mehrsprachige Funktionen innerhalb eines Systems ermöglichen Ihnen eine nahtlose, barrierefreie interne Kommunikation.

03. Ein hoher Standard an Sicherheit

- Ende-zu-Ende-Verschlüsselung- Schützen Sie Ihre Daten durch verschlüsselte Kommunikation vor Cyberangriffen.

- Sie haben die Möglichkeit, täglich aktualisierte Sicherheitspatches zu prüfen und zu installieren.

- Verwalten und aktualisieren Sie Ihre Hardware automatisch mit den neuesten Softwareversionen.

- Wir verwenden offene Technologien und Community-Software, um eine durchgängig sichere Umgebung zu schaffen. PEN-geprüft nach der OWASP-Methode.

04. Berichterstattung und Informationsmanagement

- Sie haben mehrere Möglichkeiten für Ihr Berichtswesen und Ihre Datenzwecke.

- Sie können eine Vorauswahl an Berichten erstellen, die direkt aus der IPROTECT Cloud ausgeführt werden können, z.B. ein interaktiver Grundriss.

- Erstellen Sie Ihr eigenes Dashboard.

- Vollständig auf die GDPR abgestimmt.

Videos

Wesentliche Funktionen

Kontrollzentrum

Bei Ereignissen, die einzeln oder gleichzeitig auftreten können, ist es wichtig, einen Überblick darüber zu haben, was und wo etwas passiert.

Die Lösung

Die Alarmierung ist auf Ihre individuellen Anforderungen zugeschnitten und ermöglicht es Ihnen, über einen Pop-up-Bildschirm am Arbeitsplatz des Administrators ein Prioritätsmerkmal und Folgemaßnahmen zuzuweisen. Unterstützt durch einen interaktiven Grundriss und Kamerabilder können Sie „live“ sehen, was wo vor sich geht, und diese Bilder im Nachhinein speichern und überprüfen.

Welchen Nutzen kann die Control Center-Funktion für meine Einrichtung haben?

- Verteilung von Alarmen: Option für verschiedene Arten von Alarmverfahren: Sicherheitsalarm, technischer Alarm, allgemeiner Alarm.

- Alarm-Aktionen: Sie können einstellen, welche Aktionen Sie kombinieren möchten, zum Beispiel:

- Autorisierung der Notrufkarte.

- Einbruchalarm Kameraeinstellungen & automatische Türverriegelung.

- Beschreibungsabfrage bei aktiviertem Alarm zur Situationsübersicht.

- Der Wachmann weiß genau, welche Aktion(en) durchgeführt werden müssen, bevor der Alarm zurückgesetzt werden kann.

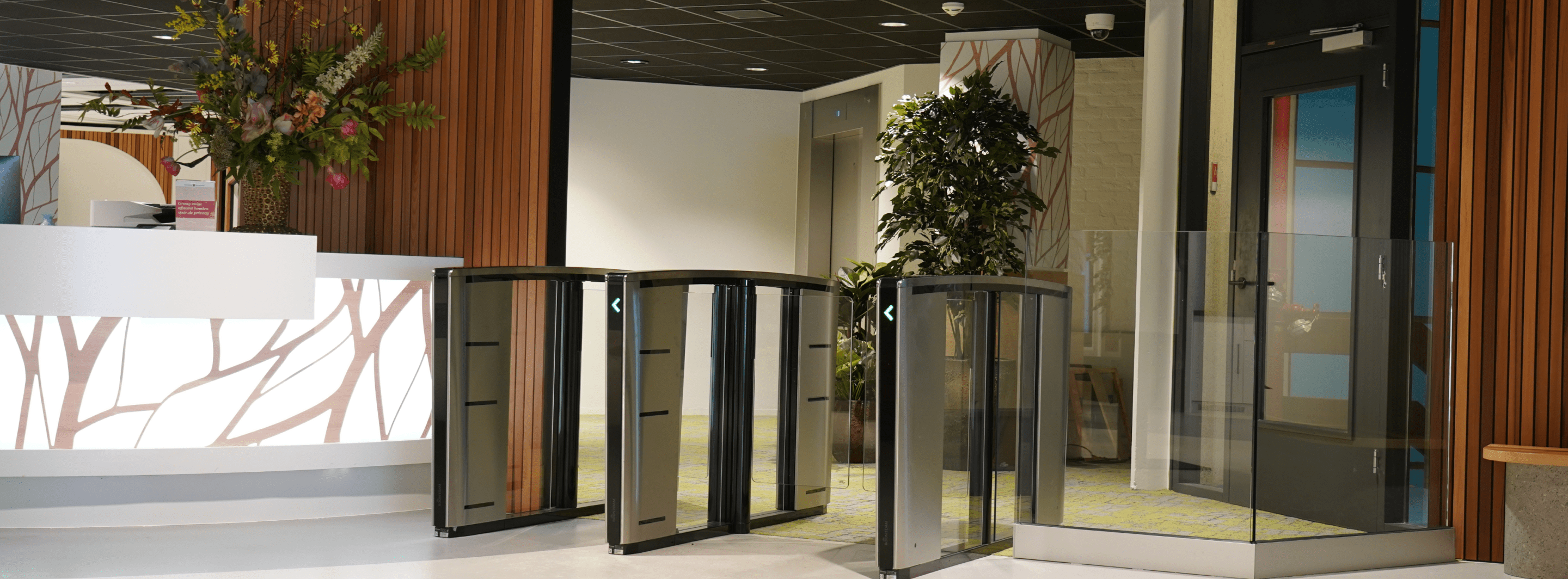

Offline, Online Zugang

Die Einrichtungen benötigen Hochgeschwindigkeitszugänge zu mehreren Passagen, aber auch Schließmechanismen für weniger häufig genutzte Bereiche mit unterschiedlichen Zugangsanforderungen.

Die Lösung

Offline- und Online-Zugangsschlösser decken beide Szenarien in einer Einrichtung ab, indem sie Online-Zutrittskartenleser für häufigen Gebrauch und elektronische Offline-Türschlösser mit integrierten Lesern und Batterien für seltenen Gebrauch bieten, wodurch die Notwendigkeit einer Verkabelung entfällt.

Warum Offline- und Online-Zugang?

- Dieser bietet erhöhte Sicherheit in Online- und Offline-Bereichen durch autorisierte und aktualisierbare Zutrittskarten.

- Die Benutzer müssen nicht unterscheiden, ob sie ihre Zutrittskarte an einem Online- oder Offline-Kartenleser vorlegen.

- Durch die Kombination von Online- und Offline-Kartenlesern entsteht ein sicherer und flexibler Schließplan.

- Die Zutrittskarten geben Auskunft über den Status der elektronischen Offline-Schlösser.

Mobile App

IPROTECT folgt dem Kernprinzip „mobile is key“, indem es mobile Geräte unterstützt. Dies gilt sowohl für die Nutzung als auch für die Erstellung/Zuweisung von Rechten für Schlösser und Personen.

Zutrittsmanagement

Zutrittsmanagement zu einem Gebäude:

- Eine mobile App für unsere Online-Leser und DOM-Schlösser für Android und iOS.

- Vereinfachung des Kartenhandlings für Zutrittskontrollsysteme, wodurch Systemadministratoren und Endbenutzer sowohl in betrieblicher als auch in logistischer Hinsicht entlastet werden.

- Keine physische Kartenverwaltung für mobile Geräte erforderlich.

- Daten auf dem Handy – Zutrittsrechte und Ereignisse werden direkt an oder von dem mobilen Gerät gesendet.

- Erhöhte Sicherheit des Gebäudes mit Ihrem Mobiltelefon als Schlüssel.

Einrichtungs- und Aktualisierungsmanagement

Einrichtungs- und Aktualisierungsmanagement für Hardware wie Schlösser und Leser:

- Verwenden Sie die mobile App, um Schlösser zu aktualisieren.

- Möglichkeit, nahtlos von Offline- zu Online-Schlössern zu wechseln, um diese zu aktualisieren.

Wie es funktioniert

Mobile Geräte sind Teil unseres täglichen Lebens und bieten bequeme Lösungen, die sich an unsere Bewegungen und Handlungen anpassen.

Die Lösung

Unsere App verbindet sich mit der IPROTECT und verwandelt Ihr Telefon in einen Schlüssel:

- Scan&Go – ermöglicht es dem Benutzer, Türen zu öffnen, indem er sein Gerät in Reichweite des Lesegeräts hält.

- Select&Go – Das System zeigt in der Nähe befindliche Lesegeräte an und das Drücken der Taste des ausgewählten Lesegeräts öffnet die Tür.

- Hintergrundmodus – ermöglicht den Zugang ohne Entsperren des Geräts oder Öffnen der App.

Welche Vorteile bietet die mobile Anwendung für meine Einrichtung?

- Einfache Registrierung – Endbenutzer werden über IPROTECT zum System eingeladen, wo sie eine Einladungs-E-Mail mit einem QR-Code erhalten, um die mobile App herunterzuladen und ihre Organisation zu registrieren.

- Flexibilität – Je nach Lesegerät können die Benutzer die Nutzungseinstellungen ihres Telefons individuell anpassen. Dazu gehören Optionen wie das Entsperren des Telefons vor der Nutzung, das Öffnen von Türen innerhalb einer bestimmten Entfernung oder das direkte Vorzeigen des Telefons für bestimmte Aufgaben.

- Unsere App ist mehrsprachig und wird von Android und iOS unterstützt.

- Speichern mehrerer Organisationen – Unterstützt mehrere Organisationen und ermöglicht so einen einfacheren Zugang zu Einrichtungen für Mieter oder Besucher, die zwischen verschiedenen Organisationen reisen.

Multi-Tenant-Büro

Die Verwaltung des Zugangs zu einzelnen Büroräumen oder Stockwerken in einem Gebäude mit mehreren Mietparteien kann eine Herausforderung darstellen, insbesondere wenn mehrere Nutzer beteiligt sind.

Die Lösung

Die Zutrittskontrolle hilft Immobilieneigentümern, den Zugang für ihre Mieter auf flexible und freundliche Weise zu verwalten. Durch verteilte Rechte hat jeder Mieter die Möglichkeit, seine Besucher durch dieses GDPR-konforme System zu verwalten.

Warum sollte ich Multi-Tenant-Lösungen in meiner Einrichtung einsetzen?

Sie ermöglicht Ihnen:

- Die Rationalisierung des Zugangsprozesses für Benutzer, die ihre eigenen Büros innerhalb der Einrichtung betreiben.

- Den Aufwand, der mit dem Betrieb einer Einrichtung verbunden ist, die täglich zahlreiche unterschiedliche Anforderungen erfüllt, zu reduzieren.

Mehrere Zugangsberechtigungen

In Gebäuden mit mehreren Mietparteien müssen unterschiedliche Zugangsberechtigungen für Mieter und Besucher berücksichtigt werden, ohne dass ein Wechsel zu einem neuen Ausweis oder einer neuen Zugangsberechtigung erforderlich ist.

Die Lösung

Multi-Credentials ermöglicht einen sicheren und flexiblen Zugang für Besucher und Mitarbeiter verschiedener Unternehmen unter Verwendung verschiedener Technologien wie QR-Codes, Biometrie, mobile Karten, MIFARE DESfire-Karten und Bluetooth. Der Prozess zur Erstellung oder Löschung eines Zugangs in IPROTECT ist unabhängig vom verwendeten Ausweis gleich.

Wie kann meine Einrichtung von Multi-Credentials profitieren?

- Bietet den Mietern Flexibilität und Leichtigkeit bei der Auswahl der bevorzugten Zugangsdaten.

- Erhöht die Sicherheit und stärkt den Zugangsprozess.

- Ermöglicht die Gewährung, Änderung oder Einschränkung des Zugangs durch Multi-Credentials, falls erforderlich.

Mehrere Standorte

Die effiziente Verwaltung großer Anlagen erfordert die Kombination von Informationen aus mehreren Systemen. So können Sie Kosteneinsparungen optimieren, indem Sie verschiedene Standorte von einem einzigen Kontrollzentrum aus überwachen.

Die Lösung

Ein einziges zentrales Kontrollzentrum ermöglicht es einem Systembetreiber, mehrere Systeme über eine einheitliche Benutzeroberfläche zu verwalten, die durch Alarme, Ereignisse und interaktive Grundrisse einen umfassenden Überblick über aktuelle Situationen bietet.

Warum mehrere Standorte?

Zusammen mit einem besseren Überblick über die Sicherheitsabläufe können Sie:

- Gemeinsame Nutzung von Zugangsschlüsseln durch mehrere Server für eine effiziente Zutrittskontrolle.

- Kombinieren Sie die Funktionalität mehrerer Standorte mit der Serversynchronisation.

- Zeit sparen und gleichzeitig die Sicherheit Ihrer Einrichtungen erhöhen.

- Geld sparen und Risiken verteilen.

Pfade – Autorisierung von Benutzergruppen und PC-Einstellungen

Die Entwicklung eines Systems zur dynamischen Zuweisung von Benutzerrechten auf der Grundlage des Standorts des Arbeitsplatzes ist ein häufiger Schmerzpunkt.

Die Lösung

Unser System passt die Benutzerrechte je nach Arbeitsplatz und Anmeldestandort an und ermöglicht so die Kontrolle, die Unterbringung von Mitarbeitern an mehreren Standorten oder in verschiedenen Abteilungen und die Verbesserung der Sicherheitsmaßnahmen.

Welche Möglichkeiten haben die Standortbeschränkungen?

- Sie können die Menürechte anpassen, indem Sie sie auf der Grundlage des Standorts und der Art des Arbeitsplatzes zuweisen.

- Login-Beschränkung (Option) bei Anwesenheit einer Person im Bereich zum Login.

Interaktive Grundrisse

Wie können Sie die Sicherheit in einer oder mehreren Einrichtungen effizient überwachen?

Die Lösung

Floorplans ist eine interaktive Plattform, die nahtlos wichtige Aktivitäten des täglichen Gebrauchs integriert, die für jeden Benutzertyp mit einer Reihe von möglichen Optionen angepasst werden können, wie z.B.:

- Öffnen eines vordefinierten Berichts.

- Live-Kontrolle und Verwaltung von Objekten wie Kameras und Kartenlesern.

- Flächenzähler, die bei der Verwaltung von Parkplätzen helfen.

- Aufrufen eines Menüelements.

- Anzeige der historischen Ereignisse eines Objekts.

- Anzeigen von Objekten mit einer definierbaren Abweichung.

Warum sollten Sie Floorplan für Ihre Einrichtung nutzen?

- Personalisiertes Menü und Berichte.

- Überwachung der letzten Ereignisse.

- Interaktive Objekte (Icons) mit Status.

- Aktivieren/deaktivieren des Alarmsystems Ihrer Einrichtung.

- Einstellen des Kartenleser-Status, zum Beispiel: Offen/Geschlossen/Automatisch.

TKH TANlock

TKH TANlock bietet ein konfigurierbares elektromechanisches Schließsystem, das leicht in bestehende kritische Infrastrukturen integriert werden kann.

Die Lösung

Verwaltet durch die IPROTECT-Integration, bietet es Schutz für besonders schützenswerte Geräte, durch erweiterte Sicherheitsfunktionen – mit allen Vorteilen eines kabelgebundenen Kartenlesers.

Merkmale

- Vollständig integrierte Bereitstellung von Rack-Handle-Einstellungen, Firmware und Keystore.

- Sichere Verbindung.

- Protokollierung von Ereignissen am Rack-Griff in IPROTECT, einschließlich Bildern der Personen, die auf die Racks zugreifen, dank unserer Video Management System Integration –

VDG SENSE. - Lokal gespeicherte Karten für Notöffnungen bei verlorener Netzwerkverbindung.

- Unterstützung der Eingabe von verriegelten Griffen und Türpositionen.

- Einbruchserkennung zum Schutz der Türen der Racks.

- Fernöffnung.

- Verwaltung unterschiedlicher Zugangsrechte innerhalb

eines Serverraums für verschiedene Unternehmen und Serverschränke. - Zusätzliche Authentifizierung mit PIN-Code-Unterstützung.

- Unterstützung von FQDN (Full Qualified Domain Name).

Deister Schlüsselbox

In einer Vielzahl von Umgebungen und Sektoren ist ein effizientes Schlüsselmanagement für Gebäudemanager unerlässlich, von Universitäten und Gefängnissen bis hin zu Unternehmen, Krankenhäusern und vielen mehr – wo herkömmliche Methoden oft nicht zuverlässig genug sind.

Die Lösung

Die Schlüsselbox von Deister ist ein Verwaltungssystem für mechanische Schlüssel, die in einem verschlossenen Schrank aufbewahrt werden. Benutzer mit Zugangsrechten können Schlüssel mit Hilfe eines speziellen Kartenlesegeräts entfernen oder ersetzen, wobei die Informationen auf dem/den entfernten oder ersetzten Schlüssel(n) registriert werden.

Durch die Nutzung des Schlüsselschranks können Sie:

- Alarm-Benachrichtigung: Das System sendet eine Benachrichtigung, wenn ein Schlüssel-TAG nicht rechtzeitig zurückgegeben wird, um unbefugten Zugang zu verhindern und die Sicherheitsprotokolle zu stärken.

- Verfolgung des Aufenthaltsortes: Bietet einen Überblick über das Entfernen und Wiedereinsetzen von Schlüssel-TAGs, einschließlich Personeninformationen und Zeitstempel.

- Integration der Zugangskontrolle: Verhindern Sie, dass Personen einen bestimmten Bereich verlassen, wenn sie noch im Besitz von Schlüssel-TAGs sind – die mit der entsprechenden Kartennummer verknüpft sind.

- Keymap-Funktionalität: Die intuitive Keymap-Funktion von IPROTECT bietet einen Überblick über den Schrank und liefert sofortige Status-Updates zur Verfügbarkeit von Schlüssel-TAGs.

Benutzerverwaltung: IPROTECT vereinfacht die Kategorisierung der Benutzer in Administrations- oder Tagesbenutzerrollen und erleichtert die Kontrolle über Zugriffsrechte und Zeitzoneneinstellungen für die Schlüssel-TAG-Nutzung.

Pager-Management-System

Effektivität ist wichtig, um zu verhindern, dass viele „teure“ Pager ungenutzt in der Ladestation verbleiben.

Die Lösung

Durch Vorlage einer Zugangskarte wird ein verfügbarer Pager mit dem Profil des Benutzers geladen.

Warum brauche ich IPROTECT für die Verwaltung meines Pager Management Systems?

- Die Anzahl der benutzten Pager wird so weit wie möglich optimiert.

- Pager-Nummer und Profil werden von IPROTECT verwaltet.

- Pager-Anfragen werden in IPROTECT protokolliert.

Parkraummanagement

Die Verfolgung von Anwohnern und Besuchern auf gemeinsam genutzten Parkplätzen steigert die Effizienz von Gebäuden mit mehreren Mietern.

Die Lösung

Mit dieser Funktion können Betreiber die Anzahl der Stellplätze für Fahrzeuge festlegen, die sorgfältig für jedes Unternehmen in Ihrem Gebäude zugewiesen werden.

Warum sollte ich Parkraummanagement für meine Einrichtung nutzen?

- Sie können Kontingente oder „Blöcke“ von Parkplätzen für registrierte Besucher mit Ausweisen definieren

- Zählen Sie die Anzahl der aktuell geparkten Fahrzeuge mit Hilfe der Ein- und Ausfahrtskontrolle.

- Weisen Sie Mieterparkplätze ab, wenn die maximale Zuweisung erreicht ist.

- Tauschen Sie Parkplätze zwischen Mietern und implementieren Sie ein rationalisiertes Abrechnungssystem am Monatsende für mehr Komfort und Flexibilität.

Bedrohungsstufen-Management

Die Situationen ändern sich täglich, und das Bedrohungsmanagement Ihrer Einrichtung muss für unterschiedliche Zeiten angemessen eingestellt werden.

Die Lösung

Mit dem Bedrohungsstufen-Management können die Funktionen angepasst werden, wenn es die Situation erfordert.

Zum Beispiel:

- Ob ein Pincode verwendet werden soll oder nicht.

- Änderung des normalen Zugangs in einen Fernzugang mit Hilfe eines Kontrollraums (Videoüberprüfung).

- Die Möglichkeit, bestimmte Personengruppen, z. B. Besucher, zu sperren.

Warum muss ich die Bedrohungsstufe meiner Einrichtung berücksichtigen?

Einrichtungen können einen systematischen und kontrollierten Ansatz verfolgen, um potenziellen Bedrohungen in vielen verschiedenen Formen, die eine ständige Überwachung erfordern, auf der Spur zu bleiben.

Erweitertes Push-Verfahren

Senden von Ereignissen an ein anderes System, mit Optionen zur Anpassung von Ereignistyp und Inhalt.

Die Lösung

Mit dem JSON Push-Verfahren ist es möglich, IPROTECT-Transaktionen im JSON-Format an ein externes System wie einen „Elastic Stack“ zu senden. Es ist möglich, genau zu spezifizieren, welche Transaktionen gesendet werden und welche Daten hinzugefügt werden.

Was ist der Vorteil von Push-Verfahren?

- Durch die Definition der Ereignistypen und der dazugehörigen Daten, die gesendet werden sollen, werden nur die notwendigen Informationen gespeichert.

- Der Endbenutzer ist unabhängig bei der Wahl des Datenbanktyps für die Speicherung von Ereignissen.

- Der Endbenutzer ist unabhängig bei der Wahl der Art der Werkzeuge für die Erstellung von Übersichten/Berichten.

Anti-Passback-Funktionalität

Das Verlassen oder die Rückkehr in einen Bereich kann zu Sicherheitsproblemen führen, z. B. wenn Besucher ihre Ausweise weitergeben, wenn Benutzer versuchen, den Bereich erneut zu betreten, und wenn Zeitlimits überschritten werden.

Die Lösung

IPROTECT Cloud rationalisiert das Gebäudemanagement, indem es verschiedene Sicherheitsfunktionen für die Zutrittskontrolle bietet.

Wie funktioniert das?

- APB: Verweigert den Zutritt, wenn eine Person versucht, einen Bereich (eine Tür) zu betreten, obwohl sich die registrierte Person bereits darin befindet.

- TAPB: Der Zutritt wird verweigert, wenn eine Person innerhalb einer bestimmten Zeit erneut versucht, einen Bereich zu betreten.

- TAPB Umgekehrt: Der Zutritt wird verweigert, wenn eine Person ein Zeitlimit an einem Ort überschreitet, so dass das Verlassen des Bereichs nicht möglich ist.

Vier-Augen-Prinzip

Das Vier-Augen-Prinzip ist eine Lösung zur Erreichung eines hohen Sicherheitsniveaus für Vorgänge und Aktionen, die jederzeit zwei oder mehr autorisierte Personen erfordern.

Die Lösung

Ein Alarm ertönt, wenn das Vier-Augen-Prinzip nicht eingehalten wird, sei es durch unbegleitete Besucher oder durch zu wenig Personal in dem Bereich.

Warum das Vier-Augen-Prinzip nutzen?

- Innerhalb einer Einrichtung können verschiedene Bereiche unterschiedliche Berechtigungsstufen haben.

- In einigen Bereichen müssen immer zwei autorisierte Personen anwesend sein.

- Bestimmte Besucher müssen von autorisierten Personen begleitet werden, wenn sie den Bereich betreten wollen.

Interlocking

Ein sicheres, produktives und effizientes Verfahren zum Öffnen und Schließen von Türen ist für die kontrollierte Atmosphäre, Reinräume oder erhöhte Sicherheitslösungen in Ihrer Einrichtung von entscheidender Bedeutung.

Die Lösung

Interlocking ist eine hochwirksame Sicherheitsmaßnahme, die sicherstellt, dass immer nur eine von mehreren Türen gleichzeitig geöffnet ist. Sie bietet eine sichere Zutrittskontrolle und sendet ein Wartesignal, so dass die Tür nur geöffnet werden kann, wenn die andere geschlossen ist.

Warum Interlocking für meine Einrichtung?

- Sicherer und kontrollierter Zugang zu Bereichen.

- Kontrollierte Bedingungen beim Betrieb mit besonderen Herausforderungen.

- Erkennung und Identifizierung in Sicherheitsbereichen.

- Verhinderung des Überholens von unbefugten Besuchern.

Wächter-Rundgang

Die Bedeutung von Kontrollgängen für die Gebäudesicherheit kann gar nicht hoch genug eingeschätzt werden, insbesondere in sicherheitssensiblen Bereichen, in denen eine ordnungsgemäße Planung der Rundgänge und Routen von entscheidender Bedeutung ist.

Die Lösung

Guard Tour ermöglicht es den Wachleuten, innerhalb einer bestimmten Zeit während ihrer Schicht festgelegte Kontrollgänge mit mehreren vordefinierten Routen zu absolvieren, die auf die Präferenzen Ihrer Einrichtung abgestimmt werden können.

Welchen Nutzen bringt Guard Tour für mein Unternehmen?

- Registrieren Sie die Zeiten der Meldepunkte über Kartenlesegeräte, mit Mindest- und Höchstzeiten.

- Erhalten Sie automatische Alarme bei Abweichungen, um schnelles Handeln zu ermöglichen.

- Effiziente Überwachung festgelegter Bereiche mit erhöhter Aufmerksamkeit.

Trails – Festgelegte Routen

In überwachten Räumen ist es unmöglich, jede Bewegung zu verfolgen und zu kontrollieren. Dennoch ist es wichtig, die Bewegungen und Wege von Besuchern und Mitarbeitern zu kennen.

Die Lösung

Mit festgelegten Routen kann eine Person von A nach B gehen, während das System prüft, ob sie die vorgegebene Gehstrecke innerhalb einer bestimmten Zeit zurücklegt. Bei Abweichungen löst das System einen Alarm aus.

Warum brauche ich festgelegte Routen?

- Definieren Sie eine Route für Besucher/Mitarbeiter.

- Strenge Kontrolle über die Zugangsbereiche.

- Mit einem Knopfdruck können Sie alle Laufwege unterbrechen, was die Betriebsführung vereinfacht.