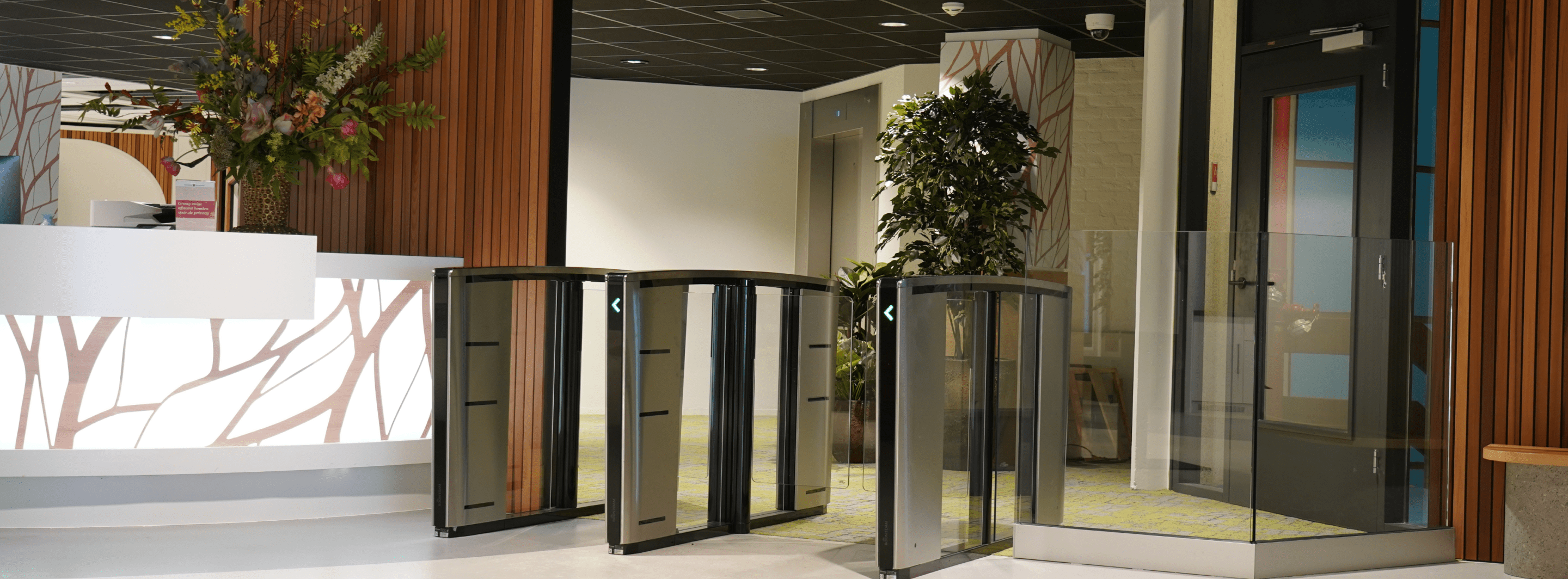

Mayor seguridad y comodidad gracias al diseño.

Un socio tecnológico que ofrece una solución perfectamente integrada con cerraduras offline y online que ahorran costes, acceso móvil, datos en la tarjeta y servicios en la nube.

Plug & Play para una adaptación perfecta.

Desde instalaciones medianas a grandes empresas, podemos ofrecer una solución adaptada a las necesidades de su negocio.

Valor Principal

01. Adaptable

- Los usuarios pueden tener menús personalizados que cumplan con las normas GDPR y también pueden obtener derechos de acceso de inicio de sesión en función de su ubicación.

- Nuestro sistema es totalmente compatible con todas las combinaciones de cerraduras en puertas eléctricas, como puertas de alta velocidad, rejas enrollables, torniquetes, e incluye el registro del estado de la cerradura.

- Funciona de forma independiente como un solo sistema cuando se utilizan varias marcas principales de manillas, cilindros y lectores de tarjetas offline y online.

02. Experiencia de usuario

- Gestione y controle un gran número de ubicaciones desde una o varias centrales (multi sitio).

- En función de sus necesidades, puede definir una gestión de alarmas basada en prioridades que incluya planos de planta interactivos.

- Personalice una cabina según las necesidades de su empresa con diseños automáticos basados en eventos que resaltan la información relevante al instante.

- Las funciones multi lingües de un solo sistema le permiten comunicarse internamente sin barreras.

03. Un alto nivel de seguridad

- Seguridad de extremo a extremo: proteja sus datos contra cualquier ciberataque mediante comunicaciones cifradas.

- Posibilidad de comprobar e instalar parches de seguridad actualizados diariamente.

- Gestione y actualice automáticamente su hardware con las últimas versiones de software.

- Utilizamos estándares abiertos y software comunitario para proporcionar un entorno seguro constante. PEN-tested según el método OWASP.

04. Informes y gestión de la información

- Varias posibilidades para sus informes y datos.

- Puede crear un informe de preselección que se puede ejecutar directamente desde IPROTECT Cloud, por ejemplo, Plano interactivo.

- Cree su propio cuadro de mando.

- Totalmente alineado con el GDPR.

Vídeos

Funcionalidades Principales

Centro de control

Con eventos que pueden ocurrir de forma puntual o simultánea, es crucial tener una visión general de lo que está ocurriendo y dónde.

La solución

Los procedimientos de alarma se adaptan a sus necesidades individuales, permitiéndole asignar una característica de prioridad y una acción de seguimiento a través de una pantalla emergente en la estación de trabajo del administrador. Con el apoyo de un plano interactivo y las imágenes de las cámaras, puede ver «en directo» qué está pasando y dónde, al tiempo que guarda y revisa estas imágenes a posteriori.

¿Cómo puede beneficiar a mis instalaciones la funcionalidad del Centro de Control?

- Distribución de alarmas: Opción de distintos tipos de procedimientos de alarma: alarma de seguridad, alarma técnica, alarma general.

- Acciones de alarma: Puede establecer qué acciones desea combinar, por ejemplo:

- Autorización de tarjeta de respuesta de emergencia.

- Preferencias de cámara de alarma antirrobo y bloqueo automático de puertas.

- Aviso de descripción cuando se activa la alarma para tener una visión general de la situación.

- El vigilante sabe exactamente qué acción o acciones debe realizar antes de que se pueda restablecer la alarma.

Fuera de línea, acceso en línea

Las instalaciones requieren un acceso de alta velocidad a múltiples pasillos, al tiempo que necesitan mecanismos de cierre para zonas de uso menos frecuente con diferentes requisitos de acceso.

La solución

Las cerraduras de acceso en línea y fuera de línea se adaptan a ambos escenarios en una instalación, proporcionando lectores de tarjetas de acceso en línea para uso frecuente y cerraduras electrónicas de puerta fuera de línea con lectores y baterías integrados para uso poco frecuente, eliminando la necesidad de cableado.

¿Por qué utilizar el acceso fuera de línea y en línea?

- Proporciona mayor seguridad tanto en las zonas en línea como fuera de línea mediante tarjetas de acceso autorizadas y actualizables.

- Los usuarios no tienen que diferenciar entre presentar su tarjeta de acceso en un lector de tarjetas en línea o fuera de línea.

- La combinación de lectores de tarjetas en línea y fuera de línea crea un plan de cierre seguro y flexible.

- Las tarjetas de acceso proporcionan información sobre el estado de las cerraduras electrónicas offline.

Aplicación móvil

IPROTECT sigue el principio básico de «lo móvil es clave» al admitir dispositivos móviles. Esto se aplica tanto al uso como a la creación/asignación de derechos a bloqueos e individuos.

Gestión de accesos

Gestión de acceso a un edificio:

- Una aplicación móvil para nuestros lectores en línea y cerraduras DOM para Android e iOS.

- Simplificación del proceso de gestión de tarjetas para los sistemas de control de acceso, lo que descarga a los administradores de sistemas y a los usuarios finales tanto desde el punto de vista operativo como logístico.

- No es necesario gestionar tarjetas físicas para dispositivos móviles.

- Datos en el móvil: los derechos de acceso y los eventos se envían directamente al dispositivo móvil o desde él.

- Mayor seguridad del edificio con el móvil como llave.

Gestión de configuración y actualización

Gestión de configuración y actualización de hardware, como cerraduras y lectores:

- Utilice la aplicación móvil para actualizar las cerraduras.

- Posibilidad de cambiar sin problemas de cerraduras offline a online para actualizarlas.

Cómo funciona

Los dispositivos móviles forman parte de nuestra vida cotidiana y nos ofrecen soluciones cómodas que se adaptan a nuestros movimientos y acciones.

La solución

Nuestra aplicación enlaza con IPROTECT Cloud, convirtiendo su teléfono en una llave mediante:

- Scan&Go – permite a los usuarios abrir puertas manteniendo su dispositivo dentro del alcance del lector.

- Select&Go – El sistema muestra los lectores cercanos y pulsando el botón del lector seleccionado se abre la puerta.

- Modo en segundo plano – permite el acceso sin desbloquear el dispositivo ni abrir la aplicación.

¿Cómo puede beneficiar la aplicación móvil a mi instalación?

- Fácil registro – Los usuarios finales son invitados a través de IPROTECT al sistema, donde recibirán un correo electrónico de invitación con un código QR para descargar la aplicación móvil y registrar su organización.

- Flexibilidad – Por lector, los usuarios pueden personalizar la configuración de uso de su teléfono. Esto incluye opciones como exigir que el teléfono esté desbloqueado antes de usarlo, abrir puertas a una distancia determinada o presentar directamente el teléfono para tareas específicas.

- Nuestra aplicación es compatible con varios idiomas en Android e iOS.

- Almacenamiento de múltiples organizaciones – Admite múltiples organizaciones, lo que permite un acceso más fácil a las instalaciones para los inquilinos o visitantes que viajan entre diferentes organizaciones.

Oficina multiinquilino

Gestionar el acceso a espacios de oficina individuales o a plantas de un edificio de varios inquilinos puede resultar complicado, sobre todo cuando hay varios usuarios implicados.

La solución

Access Control ayuda a los propietarios a gestionar el acceso de sus inquilinos de forma flexible y sencilla. Mediante derechos distribuidos, cada inquilino tiene la posibilidad de gestionar a sus visitantes a través de este sistema que cumple la normativa GDPR.

¿Por qué utilizar soluciones multiinquilino en mis instalaciones?

Le permite:

- Agilizar el proceso de acceso para los usuarios que gestionan sus propias oficinas dentro de las instalaciones.

- Reducir la complejidad de gestionar una instalación que satisface múltiples necesidades diarias diferentes.

Multi-Credenciales

Los edificios de varios inquilinos necesitan adaptarse a las distintas preferencias de credenciales de acceso de inquilinos y visitantes sin necesidad de cambiar a un nuevo tipo de identificación o credencial.

La solución

Multi-Credentials permite el acceso seguro y flexible de visitantes y empleados de diferentes empresas mediante diversas tecnologías como códigos QR, biometría, tarjetas móviles, tarjetas MIFARE DESfire y Bluetooth. El proceso para crear o eliminar un acceso en IPROTECT es el mismo, independientemente de la credencial utilizada.

¿Cómo pueden beneficiarse mis instalaciones de las credenciales múltiples?

- Proporciona a los inquilinos flexibilidad y facilidad para elegir las credenciales de acceso preferidas.

- Mejora la seguridad y refuerza el proceso de entrada.

- Permite conceder, cambiar o restringir el acceso a través de Multi-Credentials cuando sea necesario.

Multilocalizaciones

La gestión eficaz de grandes instalaciones implica combinar información de varios sistemas, lo que permite optimizar el ahorro de costes supervisando varias ubicaciones desde un único centro de control.

La solución

Un único servidor central de coordinación permite a un operador de sistemas gestionar múltiples sistemas a través de una interfaz de usuario unificada, proporcionando una visión global de las situaciones en curso a través de alarmas, eventos y planos de planta interactivos.

¿Por qué multiubicaciones?

Además de una mejor visión general de las operaciones de seguridad, puede:

- Compartir claves de acceso entre varios servidores para un control de acceso eficaz.

- Combinar la funcionalidad multi sitio con la sincronización de servidores.

- Ahorrar tiempo al tiempo que refuerza la seguridad de sus instalaciones.

- Ahorrar dinero y distribuir los riesgos.

Senderos – Autorización de grupo de usuarios y configuración de PC

El desarrollo de un sistema para asignar dinámicamente derechos de usuario en función de la ubicación de la estación de trabajo es un punto problemático habitual.

La solución

Nuestro sistema ajusta los derechos de los usuarios en función de la ubicación del puesto de trabajo y del inicio de sesión, lo que permite el control, acomoda a los empleados en múltiples ubicaciones o departamentos y mejora las medidas de seguridad.

¿Por qué necesito restricciones de ubicación?

- Adapte los derechos de menú asignándolos en función de la ubicación y el tipo de puesto de trabajo.

- Restricción de inicio de sesión (opción) con persona presente en la zona para iniciar sesión.

Planos interactivos

¿Cómo supervisar la seguridad de forma eficaz cuando se trata de una o varias instalaciones?

La solución

Floorplans es una plataforma interactiva que integra a la perfección actividades cruciales de uso diario que pueden adaptarse a cada tipo de usuario con una serie de opciones posibles, como:

- Apertura de un informe predefinido.

- Control y gestión en directo de objetos como cámaras y lectores de tarjetas.

- Contadores de área que ayudan a gestionar el número de aparcamientos.

- Apertura de una opción de menú.

- Visualización de eventos históricos de un objeto.

- Mostrar objetos con una desviación definible.

¿Por qué Floorplan para mi instalación?

- Menú e informes personalizados.

- Monitorización de los últimos eventos.

- Objeto interactivo (iconos) con estado.

- Active/desactive el sistema de alarma de sus instalaciones.

- Ajuste el estado del lector de tarjetas, por ejemplo: Abierto/Cerrado/Automático.

TKH TANlock

TKH TANlock ofrece un avanzado sistema de cierre electromecánico adaptado específicamente a todas las áreas que necesitan ser protegidas, como centros de datos o infraestructuras críticas.

La solución

Gestionado por la integración de IPROTECT, ofrece protección a equipos sensibles mediante funciones de seguridad mejoradas, con todas las ventajas de un lector de tarjetas con cable.

Características

- Aprovisionamiento totalmente integrado de la configuración de la manija del rack, el firmware y el almacén de claves.

- Conexión segura.

- Registro de eventos de la manilla de rack en IPROTECT, incluidas imágenes de las personas que acceden a los racks gracias a nuestra integración del sistema de gestión de vídeo – VDG SENSE.

- Tarjetas almacenadas localmente para aperturas de emergencia por pérdida de conexión a la red.

- Soporte de entrada de manilla bloqueada y posición de puerta.

- Detección de intrusión protegiendo las puertas de las estanterías.

- Apertura remota.

- Gestión de diferentes derechos de acceso dentro de una sala de servidores para diferentes empresas y armarios de servidores.

- Autenticación adicional con soporte de código PIN.

- Soporte de FQDN (Full Qualified Domain Name).

Armario de llaves

En multitud de entornos y sectores, la gestión eficaz de las llaves para los administradores de instalaciones es esencial, desde universidades y prisiones hasta empresas, hospitales, etc., donde los métodos tradicionales a menudo carecen de responsabilidad.

La solución

Un armario de llaves es un armario con cerradura que contiene keyTags RFID individuales que pueden suministrarse con una o más llaves físicas, con acceso gestionado mediante la presentación de una tarjeta de acceso a un lector conectado, gestionado y controlado por nuestro sistema IPROTECT AC.

Características

- Notificación de alarma: El sistema envía una notificación cuando un keyTag no se devuelve a tiempo, evitando accesos no autorizados y reforzando los protocolos de seguridad.

- Seguimiento del paradero: Proporciona una visión general de la retirada y reinserción de keyTags, incluyendo información de la persona y marcas de tiempo.

- Integración del control de acceso: Impida que las personas abandonen una zona determinada si aún poseen keyTags, todos ellos vinculados al número de tarjeta correspondiente.

- Funcionalidad de mapa de llaves: La intuitiva función de mapa de llaves de IPROTECT ofrece una visión general del armario, proporcionando actualizaciones instantáneas del estado de disponibilidad de los keyTags.

Gestión de usuarios: IPROTECT simplifica la categorización de usuarios en roles de Administración o Usuario Diario, facilitando el control sobre los derechos de acceso y la configuración de zonas horarias para el uso de keyTag.

Sistema de gestión de buscapersonas

La eficacia es importante para evitar que muchos buscapersonas «caros» se queden sin usar en la estación de carga.

La solución

Al presentar una tarjeta de acceso, se carga un localizador disponible con el perfil del usuario.

¿Por qué necesito IPROTECT para gestionar mi Sistema de Gestión de Buscapersonas?

- Se optimiza al máximo el número de buscapersonas en uso.

- Número de buscapersonas y perfil gestionados por IPROTECT.

- Peticiones de buscapersonas registradas en IPROTECT.

Gestión de aparcamientos

El seguimiento de las entradas de residentes y visitantes en zonas de aparcamiento compartido mejora la eficiencia de los locales de varios inquilinos.

La solución

Esta funcionalidad permite a los operadores definir el número de plazas para vehículos, cuidadosamente asignadas para cada negocio dentro de sus instalaciones.

¿Por qué utilizar la Gestión de aparcamientos para mis instalaciones?

- Defina cupos o «bloques» de plazas para los visitantes registrados mediante pases.

- Cuente el número de vehículos aparcados actualmente mediante el seguimiento de entradas y salidas.

- Rechace el estacionamiento de inquilinos cuando se haya alcanzado la asignación máxima.

- Cambie los aparcamientos de un inquilino a otro e implante un sistema ágil de facturación a final de mes para mayor comodidad y flexibilidad.

Nivel de gestión de la amenaza

Las situaciones cambian a diario y el nivel de gestión de amenazas de sus instalaciones debe ajustarse adecuadamente a los distintos momentos.

La solución

Con el nivel de gestión de amenazas, las funcionalidades pueden ajustarse cuando la situación lo requiera.

Por ejemplo:

- Utilizar o no un código PIN.

- Cambiar el acceso normal por un acceso remoto mediante la intervención de una sala de control (verificación por vídeo).

- Poder bloquear a determinados grupos de personas, por ejemplo, a los visitantes.

¿Por qué debo tener en cuenta el nivel de gestión de amenazas de mi instalación?

Las instalaciones pueden tener un enfoque sistemático y controlado para estar al tanto de las amenazas potenciales en muchas formas diferentes, lo que requiere una supervisión constante.

Transacción push ampliada

Enviar eventos a otro sistema, con opciones para personalizar el tipo de evento y el contenido.

La solución

Con el webservice de transacciones push JSON es posible enviar transacciones IPROTECT en formato JSON a un sistema externo como un «Elastic Stack». Es posible especificar con precisión qué transacciones se envían y qué datos se añaden.

¿Cuál es el beneficio de la transacción Push?

- Al definir los tipos de eventos y sus datos relevantes a enviar, sólo se almacena la información necesaria.

- El usuario final es independiente a la hora de elegir el tipo de base de datos para almacenar los eventos.

- El usuario final es independiente a la hora de elegir el tipo de herramienta para realizar resúmenes/informes.

Funcionalidad anti passback

Salir o volver a una zona puede plantear problemas de seguridad, como que los visitantes compartan pases, que los usuarios intenten volver a entrar y que se superen los límites de tiempo.

La solución

IPROTECT agiliza la gestión de las instalaciones ofreciendo diferentes funciones de seguridad para el control de accesos.

¿Cómo funciona?

- APB: Deniega el acceso cuando una persona intenta entrar en una zona (puerta) cuando la persona registrada ya está dentro.

- TAPB: Se deniega el acceso cuando una persona intenta volver a entrar en una zona en un tiempo determinado.

- TAPB Invertido: Se deniega el acceso cuando una persona sobrepasa un límite de tiempo en un lugar haciendo que no sea posible abandonar la zona.

Regla de los dos hombres

La regla de los dos hombres es una solución diseñada para lograr un alto nivel de seguridad en las operaciones y acciones que requieren dos o más personas autorizadas en todo momento.

La solución

Sonará una alarma si no se cumple el requisito de las dos personas, ya sea porque hay visitantes no acompañados o porque no hay suficiente personal en la zona.

¿Por qué considerar la regla de las dos personas?

- Dentro de una instalación, las diferentes áreas pueden tener diferentes niveles de autorización.

- En algunas zonas, siempre deben estar presentes dos personas autorizadas.

- Algunos visitantes deben ir acompañados de personas autorizadas cuando quieren entrar en la zona.

Enclavamiento

Un método seguro, productivo y eficaz para abrir y cerrar puertas es fundamental para una atmósfera controlada, salas blancas o la solución de seguridad reforzada de sus instalaciones.

La solución

El enclavamiento es una medida de seguridad muy eficaz que garantiza que sólo una de varias puertas esté abierta a la vez. Proporciona un control de acceso seguro y envía una señal de «espera» que permite abrir la puerta sólo cuando la otra está cerrada.

¿Por qué el enclavamiento para mis instalaciones?

- Acceso seguro y controlado a las zonas.

- Condiciones controladas cuando se trabaja con desafíos atmosféricos.

- Detección e identificación en zonas seguras.

- Prevención de la entrada de visitantes no autorizados.

Tour de la Guardia

No se puede subestimar la importancia de las rondas de control de los vigilantes para la seguridad de los edificios, especialmente en zonas sensibles desde el punto de vista de la seguridad, donde es crucial planificar adecuadamente las rondas y las rutas.

La solución

El Guard Tour permite a los vigilantes realizar rondas de control predeterminadas dentro de un tiempo determinado durante su turno con múltiples rutas predefinidas que pueden configurarse según las preferencias de sus instalaciones.

¿Qué ventajas aportará Guard Tour a mi empresa?

- Registre los tiempos de los puntos de notificación a través de lectores de tarjetas, con tiempos mínimos y máximos.

- Reciba alarmas automáticas en caso de desviaciones, lo que le permitirá actuar con rapidez.

- Supervise eficazmente las zonas predeterminadas con una mayor concienciación.

Senderos – Ruta a pie

En los locales vigilados, seguir y controlar todos los movimientos es imposible. Sin embargo, conocer los movimientos y rutas de visitantes y empleados es esencial.

La solución

Walk Route permite a una persona caminar de A a B mientras el sistema comprueba si sigue la ruta a pie especificada en un tiempo determinado. El sistema emitirá una alarma si se produce alguna desviación.

¿Por qué necesito la Ruta a pie?

- Definir una ruta para visitantes/empleados.

- Control estricto de las zonas de acceso.

- Con un solo botón, puede detener todas las rutas a pie, simplificando la gestión operativa.