Augmenter votre sécurité et votre confort, dès la conception

Un partenaire technologique unique offrant une solution intégrée transparente avec des serrures en ligne et hors ligne permettant de réaliser des économies, accès mobile, données sur carte et services Cloud.

Plug & Play pour une adaptation sans faille.

Des installations de taille moyenne à celle d'une entreprise, nous pouvons fournir une solution sur mesure pour répondre aux besoins de votre entreprise.

Points Forts

- Les utilisateurs peuvent avoir des menus personnalisés conformes aux règles RGPD et peuvent également obtenir des droits d’accès de connexion en fonction de leur emplacement.

- Notre système prend entièrement en charge toutes les combinaisons de serrures de portes électriques, telles que les portes rapides, les grilles roulantes, les tourniquets, et inclut l’enregistrement de l’état de la serrure.

- Fonctionne indépendamment comme un seul système lors de l’utilisation de plusieurs marques principales de poignées de porte hors ligne et en ligne, de cylindres et de lecteurs de cartes.

- Gérez et contrôlez un grand nombre de sites à partir d’un ou de plusieurs sites centraux (multi-sites).

- En fonction de vos besoins, vous pouvez définir un traitement des alarmes basé sur les priorités, y compris des plans d’étage interactifs.

- Personnalisez un poste de pilotage en fonction des besoins de votre entreprise, grâce à des mises en page automatiques en fonction des événements, qui mettent instantanément en évidence les informations pertinentes.

- Les capacités multilingues d’un seul système vous permettent de communiquer en interne de manière transparente, sans barrières.

- Sécurité de bout en bout – Protégez vos données contre les cyberattaques grâce à des communications cryptées.

- Possibilité de vérifier et d’installer les correctifs de sécurité mis à jour quotidiennement.

- Gestion et mise à jour automatique de votre matériel avec les dernières versions logicielles.

- Nous utilisons des normes ouvertes et des logiciels communautaires pour fournir un environnement constamment sécurisé. Testé par PEN selon la méthode OWASP.

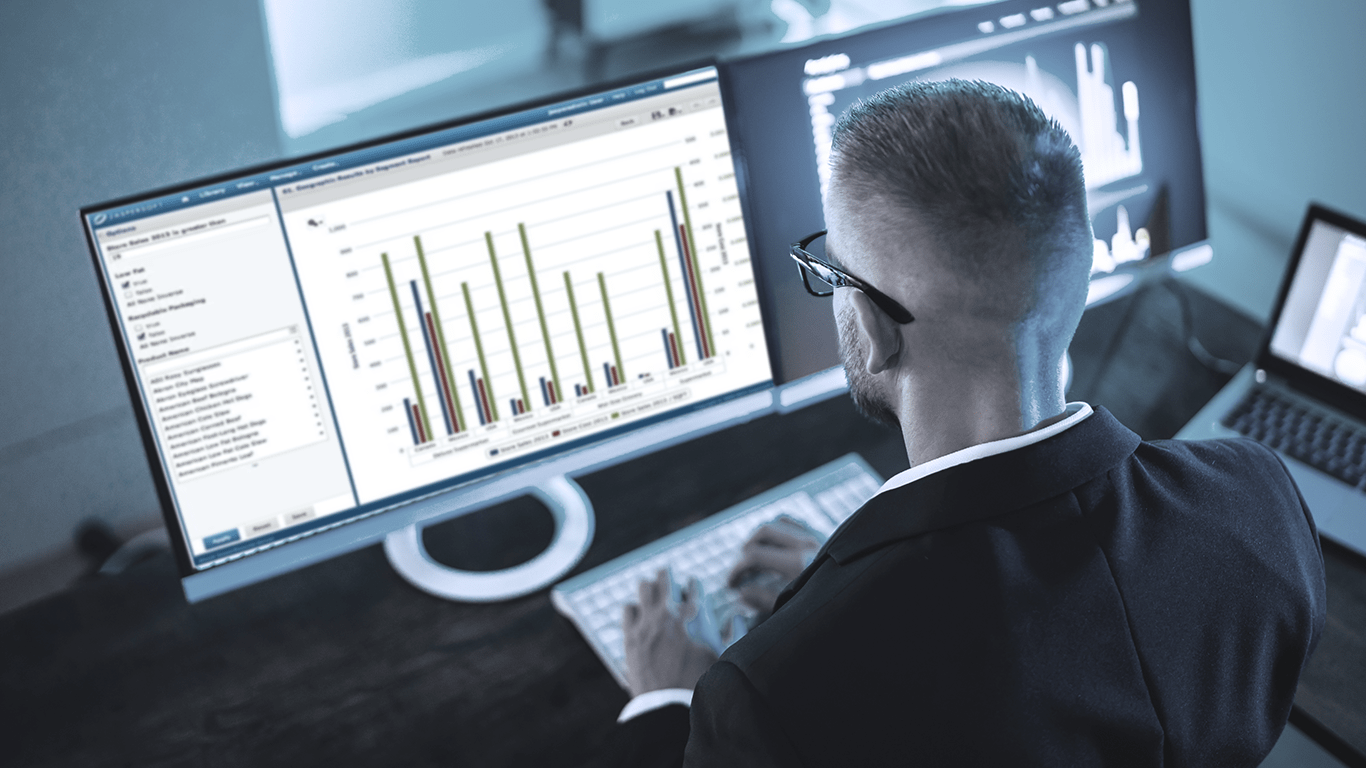

- Plusieurs possibilités pour vos rapports et vos données.

- Vous pouvez créer un rapport de pré-sélection qui peut être exécuté directement à partir d’IPROTECT AC Cloud (ex : plan d’étage interactif).

- Créez votre propre tableau de bord.

- Entièrement conforme au RGPD.

Vidéos

Fonctionnalités principales

Témoignages

Vous souhaitez en savoir plus sur notre