Augmenter votre sécurité et votre confort, dès la conception

Un partenaire technologique unique offrant une solution intégrée transparente avec des serrures en ligne et hors ligne permettant de réaliser des économies, accès mobile, données sur carte et services Cloud.

Plug & Play pour une adaptation sans faille.

Des installations de taille moyenne à celle d'une entreprise, nous pouvons fournir une solution sur mesure pour répondre à vos besoins.

Points Forts

01. Adaptable

- Les utilisateurs peuvent avoir des menus personnalisés conformes aux règles RGPD et peuvent également obtenir des droits d’accès de connexion en fonction de leur emplacement.

- Notre système prend entièrement en charge toutes les combinaisons de serrures de portes électriques, telles que les portes rapides, les grilles roulantes, les tourniquets, et inclut l’enregistrement de l’état de la serrure.

- Fonctionne indépendamment comme un seul système lors de l’utilisation de plusieurs marques principales de poignées de porte hors ligne et en ligne, de cylindres et de lecteurs de cartes.

02. L'expérience Utilisateur

- Gérez et contrôlez un grand nombre de sites à partir d’un ou de plusieurs sites centraux (multi-sites).

- En fonction de vos besoins, vous pouvez définir un traitement des alarmes basé sur les priorités, y compris des plans d’étage interactifs.

- Personnalisez un poste de pilotage en fonction des besoins de votre entreprise, grâce à des mises en page automatiques en fonction des événements, qui mettent instantanément en évidence les informations pertinentes.

- Les capacités multilingues d’un seul système vous permettent de communiquer en interne de manière transparente, sans barrières.

03. Un niveau de sécurité élevé

- Sécurité de bout en bout – Protégez vos données contre les cyberattaques grâce à des communications cryptées.

- Possibilité de vérifier et d’installer les correctifs de sécurité mis à jour quotidiennement.

- Gestion et mise à jour automatique de votre matériel avec les dernières versions logicielles.

- Nous utilisons des normes ouvertes et des logiciels communautaires pour fournir un environnement constamment sécurisé. Testé par PEN selon la méthode OWASP.

04. Rapports et gestion de l'information

- Plusieurs possibilités pour vos rapports et vos données.

- Vous pouvez créer un rapport de pré-sélection qui peut être exécuté directement à partir d’IPROTECT AC Cloud (ex : plan d’étage interactif).

- Créez votre propre tableau de bord.

- Entièrement conforme au RGPD.

Vidéos

Fonctionnalités principales

Centre de contrôle

Avec des événements qui peuvent se produire de manière ponctuelle ou simultanée, il est crucial d’avoir une vue d’ensemble de ce qui se passe et de l’endroit où cela se passe.

La solution

Les procédures d’alarme sont adaptées à vos besoins individuels, ce qui vous permet d’attribuer une caractéristique de priorité et une action de suivi, par le biais d’un écran contextuel sur le poste de travail de l’administrateur. Grâce à un plan interactif et aux images des caméras, vous pouvez voir « en direct » ce qui se passe et où, tout en sauvegardant et en revoyant ces images par la suite.

Quels sont les avantages d’un centre de contrôle pour mon établissement ?

- Distribution des alarmes : Options de différents types de procédures d’alarme : alarme de sécurité, alarme technique, alarme générale.

- Actions d’alarme : Vous pouvez définir les actions que vous souhaitez combiner, par exemple :

- Autorisation de la carte d’intervention d’urgence.

- Préférences pour les caméras d’alarme antivol et verrouillage automatique des portes.

- Description du déclenchement de l’alarme pour une vue d’ensemble de la situation.

- Le gardien sait exactement quelles actions doivent être effectuées avant que l’alarme puisse être réinitialisée.

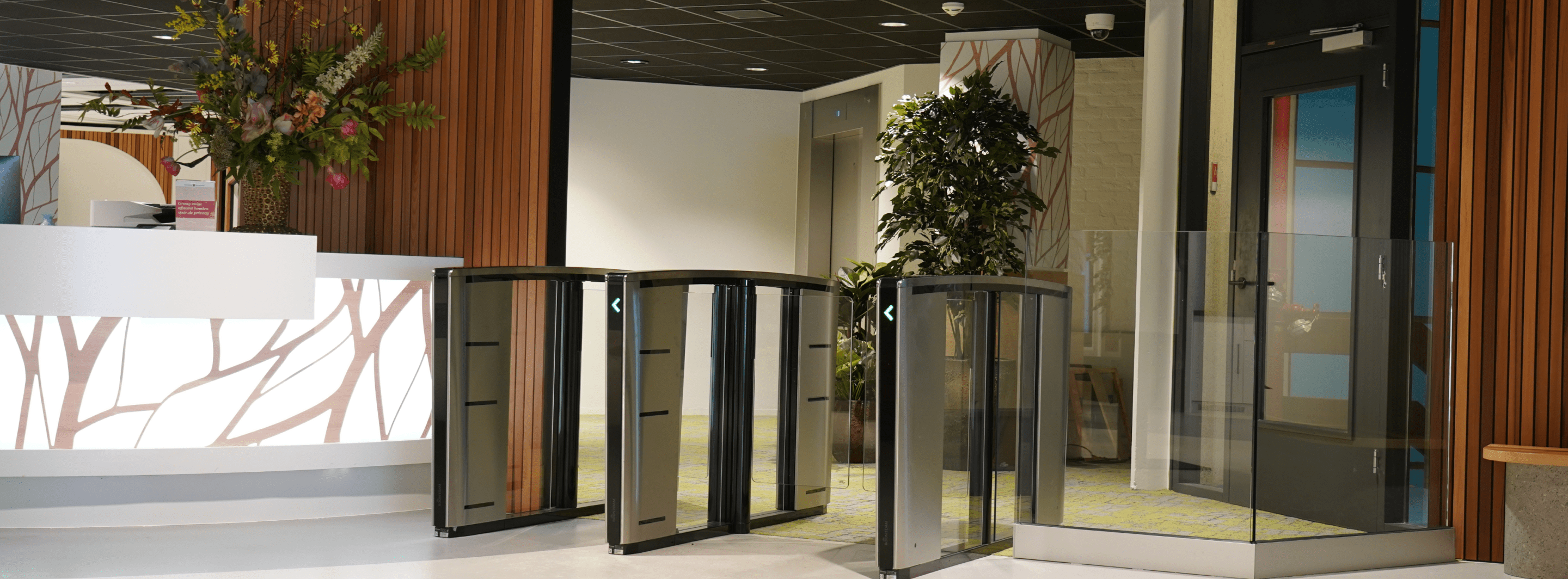

Accès hors ligne, en ligne

Les installations nécessitent un accès rapide à de multiples passages, tout en exigeant des mécanismes de verrouillage pour les zones moins fréquemment utilisées, et dont les exigences d’accès sont différentes.

La solution

Les serrures d’accès hors ligne et en ligne répondent aux deux scénarios d’un établissement, en fournissant des lecteurs de cartes d’accès en ligne pour une utilisation fréquente, et des serrures de porte électroniques hors ligne avec des lecteurs et des batteries intégrés pour une utilisation peu fréquente, éliminant ainsi le besoin de câblage.

Pourquoi utiliser l’accès hors ligne et en ligne ?

- Les cartes d’accès autorisées et actualisables renforcent la sécurité dans les zones en ligne et hors ligne.

- Les utilisateurs n’ont pas à faire la différence entre la présentation de leur carte d’accès sur un lecteur de cartes en ligne ou hors ligne.

- La combinaison de lecteurs de cartes en ligne et hors ligne crée un plan de fermeture sûr et flexible.

- Les cartes d’accès fournissent des informations sur l’état des serrures électroniques hors ligne.

App Mobile

IPROTECT Cloud suit le principe de base « mobile is key » (le mobile est essentiel) en prenant en charge ces appareils. Ce principe s’applique à la fois à l’utilisation et à la création/attribution de droits pour les verrous et les individus.

Gestion des accès

Gestion de l’accès à un bâtiment :

- Une application mobile pour nos lecteurs en ligne et nos serrures DOM pour Android et iOS.

- Simplification du processus de traitement des cartes pour les systèmes de contrôle d’accès, ce qui soulage les administrateurs de systèmes et les utilisateurs finaux d’un point de vue opérationnel et logistique.

- Aucune gestion physique des cartes n’est nécessaire pour les appareils mobiles.

- Données sur le mobile – Les droits d’accès et les événements sont envoyés directement vers ou depuis l’appareil mobile.

- Sécurité accrue du bâtiment avec votre mobile comme clé.

Gestion de l’installation et de la mise à jour

Gestion de l’installation et de la mise à jour du matériel tels que les serrures et les lecteurs :

- L’application mobile permet de mettre à jour les serrures.

- Possibilité de passer en toute transparence d’une serrure hors ligne à une serrure en ligne pour la mettre à jour.

Fonctionnement

Les appareils mobiles font partie de notre vie quotidienne et offrent des solutions pratiques qui s’adaptent à nos mouvements et à nos actions.

La solution

Notre application est reliée à IPROTECT AC Cloud, transformant votre téléphone en une clé qui utilise :

- Scan&Go – permet aux utilisateurs d’ouvrir les portes en tenant leur appareil à portée du lecteur.

- Select&Go – Le système affiche les lecteurs à proximité et une pression sur le bouton du lecteur sélectionné ouvre la porte.

- Mode arrière-plan – permet l’accès sans déverrouiller l’appareil ou ouvrir l’application.

Quels sont les avantages de l’application mobile pour mon établissement ?

- Enregistrement facile – Les utilisateurs finaux sont invités par IPROTECT à accéder au système, où ils recevront un courriel d’invitation avec un code QR pour télécharger l’application mobile et enregistrer leur organisation.

- Flexibilité – Par lecteur, les utilisateurs peuvent personnaliser les paramètres d’utilisation de leur téléphone. Cela inclut des options telles que l’obligation de déverrouiller le téléphone avant de l’utiliser, l’ouverture des portes à une distance donnée, ou la présentation directe du téléphone pour des tâches spécifiques.

- Notre application est prise en charge en plusieurs langues sur Android et iOS.

- Stockage de plusieurs organisations – La prise en charge de plusieurs organisations facilite l’accès aux installations pour les locataires ou les visiteurs qui voyagent entre différentes organisations.

Bureaux à locataires multiples

La gestion de l’accès à des espaces de bureaux individuels ou à des étages dans un bâtiment à locataires multiples peut être un défi, en particulier lorsque plusieurs utilisateurs sont concernés.

La solution

Access Control aide les propriétaires immobiliers à gérer l’accès de leurs locataires de manière flexible et conviviale. Grâce à des droits distribués, chaque locataire a la possibilité de gérer ses visiteurs par le biais de ce système conforme au RGPD.

Pourquoi utiliser des solutions multi-locataires dans mon établissement ?

Cela vous permet de :

- Rationaliser le processus d’accès pour les utilisateurs qui gèrent leurs propres bureaux au sein de l’établissement.

- Réduire la complexité de la gestion d’un établissement qui répond à de multiples besoins quotidiens.

Multi-accréditations

Les immeubles à locataires multiples doivent pouvoir répondre aux différentes préférences des locataires et des visiteurs en matière de justificatifs d’accès, sans qu’il soit nécessaire de passer à un nouveau type d’identification ou de justificatif.

La solution

Multi-Credentials (Multi-accréditations) permet un accès sécurisé et flexible pour les visiteurs et les employés de différentes entreprises en utilisant diverses technologies telles que les codes QR, la biométrie, les cartes mobiles, les cartes MIFARE DESfire et le Bluetooth. Le processus de création ou de suppression d’un accès dans IPROTECT est le même, quel que soit le justificatif utilisé.

Comment mon établissement peut-il bénéficier de l’authentification multiple ?

- Il offre aux locataires la flexibilité et la facilité de choisir leurs identifiants d’accès préférés.

- Améliore la sécurité et renforce le processus d’entrée.

- Permet d’accorder, de modifier ou de restreindre l’accès par le biais d’identifiants multiples en cas de besoin.

Multi-sites

La gestion efficace des grandes installations implique la combinaison d’informations provenant de plusieurs systèmes, ce qui vous permet d’optimiser les économies en supervisant plusieurs sites à partir d’un seul centre de contrôle.

La solution

Un seul serveur central de coordination permet à un opérateur de gérer plusieurs systèmes par le biais d’une interface utilisateur unifiée, offrant une vue d’ensemble des situations en cours par le biais d’alarmes, d’événements et de plans d’étage interactifs.

Pourquoi des sites multiples ?

En plus d’une meilleure vue d’ensemble des opérations de sécurité, vous pouvez :

- Partager les clés d’accès entre plusieurs serveurs pour un contrôle d’accès efficace.

- Combiner la fonctionnalité multi-sites avec la synchronisation des serveurs.

- Gagner du temps tout en renforçant la sécurité de vos installations.

- Économiser de l’argent et répartir les risques.

Trails – Autorisation du groupe d’utilisateurs et des paramètres du PC

Le développement d’un système permettant d’attribuer dynamiquement les droits des utilisateurs en fonction de l’emplacement du poste de travail est un problème courant.

La solution

Notre système ajuste les droits des utilisateurs en fonction de l’emplacement du poste de travail et de la connexion, ce qui permet d’exercer un contrôle, d’accommoder les employés de plusieurs sites ou départements et d’améliorer les mesures de sécurité.

Pourquoi ai-je besoin de restrictions géographiques ?

- Adapter les droits d’accès au besoin en les attribuant en fonction de l’emplacement et du type de poste de travail.

- Restriction de connexion (option) avec une personne présente dans la zone pour se connecter.

Plans d’étages interactifs

Comment contrôler la sécurité de manière efficace lorsqu’il s’agit d’une ou de plusieurs installations ?

La solution

Floorplans est une plateforme interactive qui intègre de manière transparente des activités quotidiennes cruciales qui peuvent être adaptées à chaque type d’utilisateur grâce à un certain nombre d’options possibles telles que :

- Ouverture d’un rapport prédéfini.

- Contrôle et gestion en direct d’objets tels que les caméras et les lecteurs de cartes.

- Des compteurs de surface qui aident à gérer le nombre de places de parking.

- Ouverture d’un élément de menu.

- Visualisation des événements historiques d’un objet.

- Affichage des objets avec un écart définissable.

Pourquoi choisir Floorplans pour mon établissement ?

- Menu et rapports personnalisés.

- Suivi des derniers événements.

- Objets interactifs (icônes) avec statut.

- Armement/désarmement du système d’alarme de votre établissement.

- Ajuster l’état du lecteur de cartes, par exemple : Ouvert/Fermé/Automatique.

TKH TANlock

TKH TANlock offre un système de verrouillage électromécanique avancé spécialement conçu pour toutes les zones qui doivent être sécurisées, telles que les centres de données ou infrastructures critiques.

La solution

Géré par l’intégration à IPROTECT, elle offre une protection aux équipements sensibles grâce à des fonctions de sécurité renforcées – avec tous les avantages d’un lecteur de carte câblé.

Caractéristiques

- Intégration complète des paramètres de la poignée de rack, du firmware et de la base de données de clés.

- Connexion sécurisée.

- Enregistrement des événements de la poignée de rack dans IPROTECT, y compris les images des personnes accédant aux racks grâce à l’intégration de notre système de gestion vidéo – VDG SENSE.

- Cartes stockées localement pour les ouvertures en cas de perte de connexion au réseau.

- Prise en charge de la poignée verrouillée et de la position

de la porte. - Détection d’intrusion protégeant les portes des racks.

- Ouverture à distance.

- Gestion de différents droits d’accès au sein d’une salle de serveurs pour différentes entreprises et armoires de serveurs.

- Gestion de différents droits d’accès au sein d’une salle de serveurs pour différentes entreprises et armoires de serveurs.

- Prise en charge du FQDN (Full Qualified Domain Name – Nom d’hôte pleinement nommé).

Key Cabinet

Dans une multitude d’environnements et de secteurs, une gestion efficace des clés pour les gestionnaires d’installations est essentielle, qu’il s’agisse d’universités, de prisons, d’entreprises, d’hôpitaux ou autres, où les méthodes traditionnelles manquent souvent de responsabilité.

La solution

Une armoire à clés est une armoire verrouillable contenant des porte-clés RFID individuels qui peuvent être fournis avec une ou plusieurs clés physiques, l’accès étant géré par la présentation d’une carte d’accès à un lecteur connecté – géré et contrôlé par notre système IPROTECT AC.

Caractéristiques

- Notification d’alarme : Le système envoie une notification lorsqu’un porte-clés n’est pas restitué à temps, empêchant ainsi tout accès non autorisé et renforçant les protocoles de sécurité.

- Suivi des déplacements : Fournit une vue d’ensemble du retrait et de la réinsertion des porte-clés, y compris des informations sur la personne ainsi que les horaires.

- Intégration du contrôle d’accès : Empêche les personnes de quitter une zone donnée si elles possèdent encore des porte-clés, tous liés au numéro de carte correspondant.

- Fonctionnalité de la carte des clés : La fonction intuitive de la carte des clés IPROTECT offre une vue d’ensemble de l’armoire et fournit des mises à jour instantanées sur la disponibilité des porte-clés.

Gestion des utilisateurs : IPROTECT simplifie la catégorisation des utilisateurs en rôles d’administration ou d’utilisateur quotidien, facilitant le contrôle des droits d’accès et des paramètres de fuseau horaire pour l’utilisation des porte-clés.

Système de gestion des télé-avertisseurs

L’efficacité est importante pour éviter que de nombreux télé-avertisseurs « coûteux » restent inutilisés dans la station de charge.

La solution

En présentant une carte d’accès, un télé-avertisseur disponible est chargé avec le profil de l’utilisateur.

Pourquoi ai-je besoin d’IPROTECT pour gérer mon système de gestion de télé-avertisseurs ?

- Le nombre de télé-avertisseurs utilisés est optimisé autant que possible.

- Le numéro de télé-avertisseur et le profil sont gérés par IPROTECT.

- Les demandes de télé-avertisseurs sont enregistrées dans IPROTECT.

Gestion du stationnement

Le suivi des entrées des résidents et des visiteurs dans les aires de stationnement partagées améliore l’efficacité des locaux à locataires multiples.

La solution

Cette fonctionnalité permet aux opérateurs de définir le nombre de places pour les véhicules, soigneusement attribuées à chaque entreprise au sein de vos locaux.

Pourquoi utiliser la gestion du stationnement pour mon établissement ?

- Définir des quotas ou des « blocs » de places pour les visiteurs enregistrés à l’aide de laissez-passer.

- Compter le nombre de véhicules actuellement stationnés en utilisant le suivi des entrées et des sorties.

- Refuser le stationnement d’un locataire lorsque l’allocation maximale a été atteinte.

- Permuter les parkings entre les locataires et mettre en place un système de facturation simplifié en fin de mois pour plus de commodité et de flexibilité.

Niveau de gestion des menaces

Les situations changent tous les jours et le niveau de gestion des menaces de votre établissement doit être adapté aux différents moments.

La solution

Avec le niveau de gestion des menaces, les fonctionnalités peuvent être ajustées lorsque la situation s’y prête. Par exemple :

- Utilisation ou non d’un code pin.

- Passer d’un accès normal à un accès à distance grâce à l’intervention d’une salle de contrôle (vérification vidéo).

- La possibilité de bloquer certains groupes de personnes, par exemple les visiteurs.

Pourquoi dois-je tenir compte du niveau de gestion des menaces de mon établissement ?

Les installations peuvent adopter une approche systématique et contrôlée afin de rester à l’affût des menaces potentielles qui se présentent sous de nombreuses formes différentes et qui nécessitent une surveillance constante.

Transaction « Push » étendue

Envoyer des événements à un autre système, avec des options permettant de personnaliser le type d’événement et son contenu.

La solution

Le service web JSON push transaction permet d’envoyer des transactions IPROTECT au format JSON vers un système externe tel qu’un « Elastic Stack » (empilement élastique). Il est possible de spécifier précisément quelles transactions sont envoyées et quelles données sont ajoutées.

Quel est l’avantage d’une transaction Push ?

- En définissant les types d’événements et leurs données pertinentes à envoyer, seules les informations nécessaires sont stockées.

- L’utilisateur final est indépendant dans le choix du type de base de données pour le stockage des événements.

- L’utilisateur final est indépendant dans le choix du type d’outil pour la réalisation des synthèses/rapports.

Fonctionnalité anti-passback (retour)

Quitter ou revenir dans une zone peut poser des problèmes de sécurité, tels que le partage de laissez-passer par les visiteurs, les tentatives de ré-entrée par les utilisateurs et le dépassement des limites de temps.

La solution

IPROTECT rationalise la gestion des installations en offrant différentes fonctions de sécurité pour le contrôle d’accès.

Comment cela fonctionne-t-il ?

- APB : L’accès est refusé lorsqu’une personne tente d’entrer dans une zone (porte) alors que la personne enregistrée est déjà à l’intérieur.

- TAPB : l’accès est refusé lorsqu’une personne tente à nouveau d’entrer dans une zone pendant un certain temps.

- TAPB inversé : L’accès est refusé lorsqu’une personne dépasse une limite de temps dans un lieu et qu’il n’est donc pas possible de quitter la zone.

Règle des deux personnes

La règle des deux hommes est une solution conçue pour atteindre un niveau de sécurité élevé, pour les opérations et les actions qui requièrent deux personnes autorisées ou plus à tout moment.

La solution

Une alarme se déclenche si la règle des deux personnes n’est pas respectée, soit parce que des visiteurs ne sont pas accompagnés, soit parce qu’il n’y a pas assez de personnel dans la zone.

Pourquoi envisager une règle des deux personnes ?

- Au sein d’un établissement, les niveaux d’autorisation peuvent varier d’une zone à l’autre.

- Dans certaines zones, deux personnes autorisées doivent toujours être présentes.

- Certains visiteurs doivent être accompagnés par des personnes autorisées lorsqu’ils veulent entrer dans la zone.

Interlocking (interverrouillage)

Une méthode sûre, productive et efficace d’ouverture et de fermeture des portes est essentielle pour l’atmosphère contrôlée, les salles blanches ou la solution de sécurité renforcée de votre établissement.

La solution

L’interverrouillage est une mesure de sécurité très efficace qui garantit qu’une seule porte parmi plusieurs est ouverte à la fois. Il fournit un contrôle d’accès sécurisé et envoie un signal d’attente, permettant à la porte d’être ouverte uniquement lorsque l’autre est fermée.

Pourquoi choisir l’interverrouillage dans mon établissement ?

- Accès sécurisé et contrôlé aux zones.

- Conditions contrôlées en cas de problèmes atmosphériques.

- Détection et identification dans les zones sécurisées.

- Empêcher les visiteurs non autorisés de faire la queue.

Tour de garde

L’importance des rondes de contrôle des gardiens ne peut être sous-estimée pour la sécurité des bâtiments, en particulier dans les zones sensibles où une planification adéquate des rondes et des itinéraires est cruciale.

La solution

Guard Tour permet aux agents d’effectuer des rondes de contrôle prédéterminées dans un certain délai au cours de leur service, avec plusieurs itinéraires prédéfinis qui peuvent être adaptés aux préférences de votre établissement.

Quels sont les avantages de Guard Tour pour mon entreprise ?

- Enregistrez les heures des points de contrôle à l’aide de lecteurs de cartes, avec des heures minimales et maximales.

- Recevoir des alarmes automatiques en cas d’écart, ce qui permet d’agir rapidement.

- Surveiller efficacement des zones prédéterminées en étant plus vigilant.

Trails – Itinéraires de promenade

Dans les locaux surveillés, il est impossible de suivre et de contrôler tous les mouvements. Pourtant, il est essentiel de connaître les déplacements et les itinéraires des visiteurs et des employés.

La solution

Walk Route permet à une personne de marcher d’un point A à un point B pendant que le système vérifie si elle suit l’itinéraire spécifié dans un certain laps de temps. Le système déclenche une alarme en cas d’écart.

Pourquoi ai-je besoin de Walk Route ?

- Définir un itinéraire pour les visiteurs/employés.

- Contrôle strict des zones d’accès.

- Un seul bouton vous permet d’interrompre tous les itinéraires de promenade, ce qui simplifie la gestion opérationnelle.