Meer veiligheid en comfort dankzij onze ontwikkeling.

Eén technologiepartner die een naadloos geïntegreerde oplossing levert met kostenbesparende offline en online sloten, mobiele toegang, data-on-card en cloudservices.

Plug & Play voor naadloze aanpassing.

Van middelgrote tot grote ondernemingen kunnen we een oplossing op maat bieden voor jouw bedrijfsbehoeften.

Kernwaarden

01. Aanpasbaar

- Gebruikers kunnen gepersonaliseerde menu’s kiezen die voldoen aan de GDPR-regels en kunnen ook inlogrechten krijgen op basis van hun locatie.

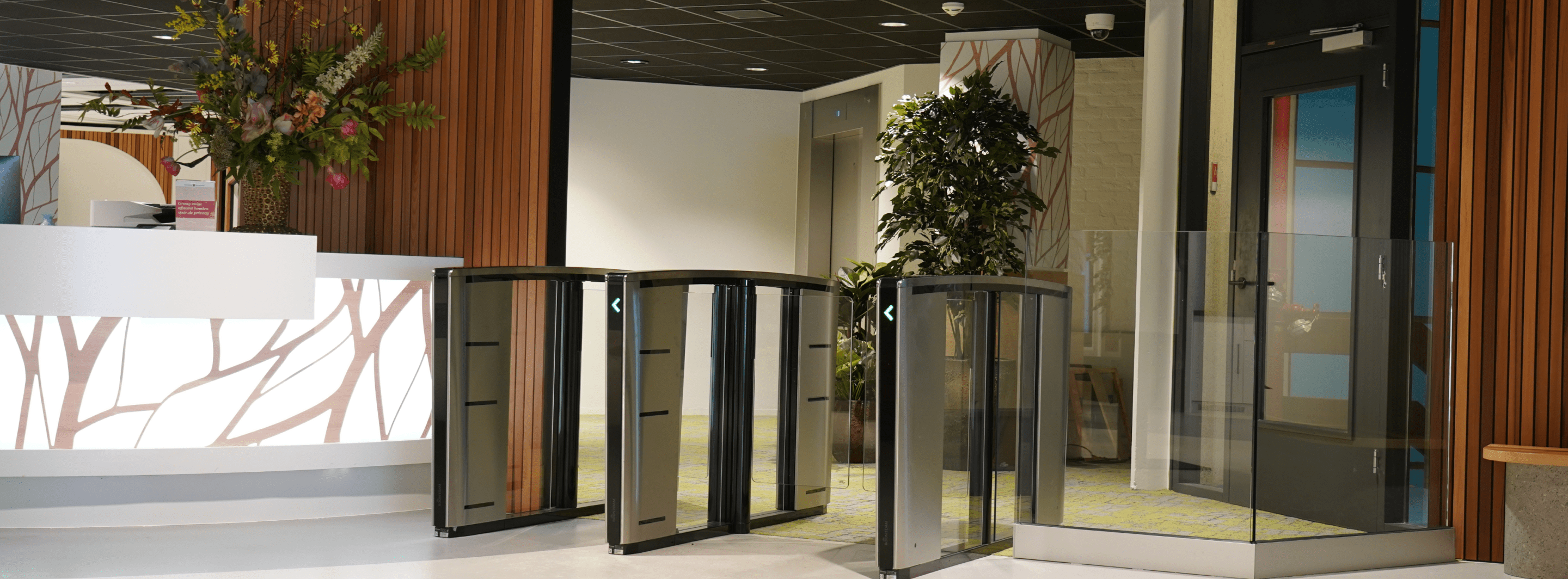

- Ons systeem biedt volledige ondersteuning voor alle combinaties van elektrische deursloten, zoals snelloopdeuren, rolhekken, tourniquets, en omvat registratie van de status van het slot.

- Werkt onafhankelijk als één systeem bij gebruik van verschillende merken offline en online deurkrukken, cilinders en kaartlezers.

02. Gericht op gebruikerservaring

- Beheer en controleer een groot aantal locaties vanaf één of meerdere centrale locaties (multi-site).

- Op basis van je behoeften kun je alarmafhandeling op basis van prioriteit definiëren, inclusief interactieve plattegronden.

- Pas een monitor aan jouw bedrijfsbehoeften aan met automatische gebeurtenis gestuurde lay-outs die relevante informatie direct markeren.

- Dankzij de meertalige mogelijkheden binnen één systeem kun je eenvoudig intern communiceren, zonder barrières.

03. Een hoge veiligheidsstandaard

- End-to-end beveiliging – Bescherm je gegevens tegen cyberaanvallen met versleutelde communicatie.

- Mogelijkheid om dagelijks bijgewerkte beveiligingspatches te controleren en te installeren.

- Beheer en update je hardware automatisch met de nieuwste softwareversies.

- We gebruiken open standaarden en communitysoftware om een consistent veilige omgeving te bieden. PEN-getest volgens OWASP-methode.

04. Rapportage en informatiebeheer

- Diverse mogelijkheden voor je rapportage en gegevensdoeleinden.

- Je kunt een voorselectierapport maken dat direct vanuit IPROTECT kan worden uitgevoerd, bijvoorbeeld interactieve plattegrond.

- Maak je eigen dashboard.

- Volledig afgestemd op de GDPR.

Video's

Belangrijkste functionaliteiten

Controlecentrum

Met gebeurtenissen die eenmalig of gelijktijdig kunnen plaatsvinden, is het cruciaal om een overzicht te hebben van wat er gebeurt en waar.

De oplossing

Alarmprocedures zijn afgestemd op jouw individuele behoeften, zodat je een prioriteitsfunctie en vervolgactie kunt toekennen via een pop-up scherm op het werkstation van de beheerder. Ondersteund door een interactieve plattegrond en camerabeelden kun je ‘live’ zien wat er aan de hand is en waar, terwijl je deze beelden kunt opslaan en achteraf bekijken.

Hoe kun je profiteren van de functionaliteiten van het Control Center?

- Alarmdistributie: Keuze uit verschillende soorten alarmprocedures: veiligheidsalarm, technisch alarm, algemeen alarm.

- Alarmacties: Je kunt instellen welke acties je wilt combineren, bijvoorbeeld:

- Toestemming voor Emergency Response Card

- Inbraakalarm cameravoorkeuren & automatische deurvergrendeling

- Beschrijving weergeven bij activering van het alarm voor een overzicht van de situatie

- De bewaker weet precies welke actie(s) moet(en) worden uitgevoerd voordat het alarm kan worden gereset

Online/Offline toegang

Binnen gebouwen is er verschillende behoeften voor toegangscontrole. Voor veel gebruikte doorgangen of hoog risico doorgangen is er vaak de behoefte voor online bekabelde oplossingen waarbij real-time gegevens voorhanden zijn, terwijl er ook doorgangen nodig zijn voor minder vaak gebruikte gebieden met andere toegangsvereisten.

De oplossing

Online en Offline toegang dekken beide scenario’s in één oplossing, met online kaartlezers voor frequent gebruik en offline elektronische componenten met geïntegreerde lezers en batterijen voor onregelmatig gebruik, waardoor er geen bedrading nodig is.

Waarom offline en online toegang?

- Biedt verhoogde beveiliging in zowel online als offline gebieden door middel van geautoriseerde en bijwerkbare toegangskaarten.

- Gebruikers hoeven geen onderscheid te maken tussen het presenteren van hun toegangskaart op een online of offline kaartlezer.

- Door online en offline kaartlezers te combineren ontstaat een veilig en flexibel sluitplan.

- Toegangskaarten geven informatie over het gebruik en de status van offline elektronische sloten.

Mobiele toegang

IPROTECT volgt het kernprincipe “mobile is key” door mobiele apparaten te ondersteunen. Dit geldt zowel voor het gebruik als voor het aanmaken/toewijzen van rechten voor toegangen en gebruikers.

Toegangsbeheer

Toegangsbeheer tot een gebouw:

- Eén mobiele app voor onze online lezers en DOM-sloten voor Android en iOS.

- Vereenvoudiging van het kaartverwerkingsproces voor toegangscontrolesystemen waardoor systeembeheerders en eindgebruikers op zowel operationeel als logistiek vlak worden ontlast.

- Geen fysiek kaartbeheer nodig voor mobiele apparaten.

- Gegevens op mobiel – Toegangsrechten en gebeurtenissen worden rechtstreeks van of naar het mobiele apparaat verzonden.

Beheer van instellingen en updates

Beheer van hardware zoals sloten en lezers instellen en bijwerken:

- Gebruik mobiele app om sloten bij te werken.

- Mogelijkheid om naadloos over te schakelen van offline naar online sloten om ze bij te werken.

Hoe het werkt

Mobiele apparaten maken deel uit van ons dagelijks leven en bieden handige oplossingen die passen bij onze bewegingen en handelingen.

De oplossing

Onze app is gekoppeld aan IPROTECT Cloud, waardoor je telefoon een sleutel wordt:

- Scan&Go – Gebruikers kunnen deuren openen door hun apparaat binnen het bereik van de lezer te houden.

- Select&Go – het systeem toont lezers in de buurt en door op de knop van de geselecteerde lezer te drukken wordt de deur geopend.

- Background Mode – maakt toegang mogelijk zonder het apparaat te ontgrendelen of de app te openen.

Hoe kan de mobiele applicatie voordelen bieden?

- Eenvoudige registratie – Eindgebruikers worden via IPROTECT uitgenodigd voor het systeem waar ze een uitnodigingsmail ontvangen met een QR-code om de mobiele app te downloaden en hun organisatie te registreren.

- Flexibiliteit – De systeembeheerder kan per kaartlezer het gebruik van de telefoon bepalen. Dit omvat opties zoals vereisen dat de telefoon wordt ontgrendeld voor gebruik, het openen van deuren binnen een bepaalde afstand of het direct aanbieden van de telefoon voor specifieke taken.

- Onze app wordt in meerdere talen ondersteund op Android en iOS.

- Meerdere organisaties opslaan – Ondersteunt meerdere organisaties, waardoor huurders of bezoekers die tussen verschillende organisaties reizen eenvoudiger toegang hebben tot faciliteiten.

Multi-Tenant Office

Het beheren van de toegang tot individuele kantoorruimtes of verdiepingen in een gebouw met meerdere huurders kan een uitdaging zijn, vooral als er meerdere gebruikers bij betrokken zijn.

De oplossing

Toegangscontrole helpt vastgoedeigenaren de toegang voor hun huurders op een flexibele en vriendelijke manier te beheren. Doormiddel van gedistribueerde rechten heeft elke huurder de mogelijkheid om zijn bezoekers te beheren via dit GDPR-compliant systeem.

Waarom deze oplossingen toepassen bij meerdere huurders?

Het stelt je in staat om:

- Het toegangsproces stroomlijnen voor gebruikers die hun eigen kantoren binnen de faciliteit beheren.

- De complexiteit verminderen van het beheren van een faciliteit die voorziet in meerdere verschillende dagelijkse behoeften.

Multi-Credentials

In gebouwen met meerdere huurders moet rekening worden gehouden met verschillende toegangsautorisaties voor huurders en bezoekers zonder dat een nieuwe badge of toegangsautorisatie nodig is.

De oplossing

Via de Multi-Credentials-optie wordt op een veilige en flexibele manier toegang geboden voor bezoekers en werknemers van diverse bedrijven, met behulp van verschillende technologieën zoals QR-codes, biometrie, mobiele kaarten, MIFARE DESfire-kaarten en Bluetooth. Het proces voor het aanmaken of verwijderen van toegang in IPROTECT is hetzelfde, ongeacht de gebruikte credential.

Hoe kan je profiteren van Multi-Credentials?

- Biedt huurders flexibiliteit en gemak bij het kiezen van voorkeurstoegangsreferenties.

- Verbetert de beveiliging en versterkt het toegangsproces.

- Maakt het mogelijk om toegang te verlenen, te wijzigen of te beperken via Multi-Credentials wanneer dat nodig is.

Meerdere centrale locaties

Efficiënt beheer van grote gebouwen vereisen het combineren van informatie uit meerdere systemen. Hierdoor kun je de kostenbesparingen optimaliseren door verschillende locaties vanuit één controlecentrum te bewaken.

De oplossing

Met één centrale, coördinerende server kan een systeembeheerder meerdere systemen beheren via een uniforme gebruikersinterface, die een uitgebreid overzicht biedt van lopende situaties door middel van alarmen, gebeurtenissen en interactieve plattegronden.

Waarom meerdere locaties?

Samen met een beter overzicht van beveiligingsactiviteiten kun je:

- Toegangssleutels delen tussen meerdere servers voor efficiënte toegangscontrole.

- Functionaliteit voor meerdere locaties combineren met serversynchronisatie.

- Tijd besparen en tegelijkertijd de beveiliging van jouw faciliteiten verbeteren.

- Geld besparen en risico’s spreiden.

Trails – Autorisatie van gebruikersgroep en pc-instellingen

Het ontwikkelen van een systeem om dynamisch gebruikersrechten toe te wijzen op basis van de locatie van het werkstation is een veelvoorkomend pijnpunt.

De oplossing

Ons systeem past gebruikersrechten aan op basis van werkstation en aanmeldlocaties, waardoor controle mogelijk is, medewerkers op meerdere locaties of afdelingen kunnen werken en de beveiligingsmaatregelen worden verbeterd.

Waarom heb je locatiebeperkingen nodig?

- Pas menurechten aan door ze toe te wijzen op basis van de locatie en het type werkstation.

- Inlogbeperking (optie) met persoon aanwezig in gebied om in te loggen.

Interactieve plattegronden

Hoe bewaak je de beveiliging op een efficiënte manier als het gaat om één of meerdere gebouwen?

De oplossing

”Floorplans” zijn interactieve plattegronden die je een overzichtelijke weergave geven voor dagelijks gebruik van de geïntegreerde systemen, zoals:

- Het openen van een vooraf gedefinieerd rapport

- Real-time controle en beheer van objecten zoals camera’s, kaartlezers en inbraakdetectie

- Gebiedstelling voor personen en of parkeerplekken

- Een menu-item openen

- Historische gebeurtenissen van een object bekijken

- Mogelijkheid tot alleen het tonen van de afwijkingen in objecten

Waarom je je interactieve plattegronden toepassen?

- Gepersonaliseerd menu en rapportage.

- Laatste gebeurtenissen monitoren.

- Interactieve objecten (pictogrammen) met status.

- Alarmsysteem van faciliteit in-/uitschakelen.

- Pas bijvoorbeeld de status van doorgangen aan: Open/Gesloten/Automatisch.

TKH TANlock

TKH TANlock biedt een configureerbaar elektromechanisch sluitsysteem dat gemakkelijk kan worden geïntegreerd op alle locaties die beveiligd moeten worden, zoals datacenters, schakelkasten in productiefaciliteiten of IT- infrastructuur.

De oplossing

Door dit systeem te integreren, waarborg je dat enkel geautoriseerde personen toegang hebben tot jouw beveiligde locaties.

Kenmerken

- End-to-end beveiliging met hoog comfort (TLS).

- PoE (Power over Ethernet) inclusief noodopening

bij stroomuitval. - Universeel toepasbaar.

- RFID-technologie: Mifare DESfire en UID.

- Kan in geval van nood van stroom worden voorzien via USB-C.

- Twee-factor authenticatie met PIN (4-cijferig pin).

- Bewaakt de status van elke afzonderlijke kast.

Sleutelkast

In veel organisaties is goed sleutelbeheer belangrijk – zoals op scholen, in gevangenissen, bedrijven en ziekenhuizen. Traditionele methoden bieden vaak weinig overzicht of controle

De oplossing

Een sleutelkast is een afsluitbare kast met RFID-sleutelTags. Aan elke tag kunnen één of meerdere sleutels hangen. Je opent de kast met een toegangspas. Alles wordt beheerd via het IPROTECT-systeem.

Belangrijkste functies

- Alarm bij te laat inleveren: Je krijgt een melding als een sleutel te lang wegblijft.

- Inzicht in gebruik: Je ziet wie een sleutel heeft gepakt of teruggebracht, en wanneer.

- Toegangscontrole: Iemand kan een gebouw of ruimte niet verlaten als die nog een sleutel bij zich heeft.

- Overzicht in de kast: De keymap laat in één oogopslag zien welke sleutels beschikbaar zijn.

Gebruikersbeheer: Je kunt eenvoudig instellen wie toegang heeft en wanneer.

Beheer van pagers

Effectiviteit is belangrijk om te voorkomen dat veel ‘dure’ pagers ongebruikt in het laadstation blijven liggen.

De oplossing

Door het tonen van een toegangskaart wordt een beschikbare pager geladen met het profiel van de gebruiker.

Waarom heb je IPROTECT nodig om pager management systeem te beheren?

- Het aantal gebruikte pagers wordt zoveel mogelijk geoptimaliseerd.

- Pager nummer en profiel beheerd door IPROTECT.

- Pageraanvragen gelogd in IPROTECT.

Parkeerbeheer

Het traceren van bezoekers en bewoners op gedeelde parkeerplaatsen verbetert de efficiëntie van gebouwen met meerdere huurders.

De oplossing

Met deze functionaliteit kunnen operators het aantal parkeerplaatsen voor voertuigen definiëren, zorgvuldig toegewezen voor elk bedrijf binnen jouw gebouw.

Waarom zou je Parkeerbeheer gebruiken?

- Definieer quota of ‘blokken’ van parkeerplaatsen voor geregistreerde bezoekers met behulp van passen.

- Tel het aantal voertuigen dat momenteel geparkeerd staat met behulp van in- en uitrij-tracking.

- Weiger parkeren van huurders wanneer de maximale toewijzing is bereikt.

- Wissel parkeerplaatsen tussen huurders en implementeer een gestroomlijnd factureringssysteem aan het einde van de maand voor gemak en flexibiliteit.

Threat Management Level

Situaties veranderen dagelijks en het dreigingsniveau van locaties moet op de juiste manier worden ingesteld voor verschillende tijden.

De oplossing

Met ”Threat Management Level” kunnen functionaliteiten worden aangepast wanneer de situatie daarom vraagt.

Bijvoorbeeld:

- Het wel of niet gebruiken van een pincode.

- Normale toegang veranderen in toegang op afstand door tussenkomst van een controlekamer (videoverificatie).

- Bepaalde groepen mensen kunnen blokkeren, bijvoorbeeld bezoekers.

Waarom zou je rekening moeten houden met het dreigingsmanagementniveau?

Faciliteiten kunnen een systematische en gecontroleerde aanpak hebben om op de hoogte te blijven van potentiële bedreigingen in veel verschillende vormen, die constante bewaking vereisen.

Externe gebeurtenisopslag

Verzend gebeurtenissen naar een ander systeem, met opties om het type gebeurtenis en de inhoud aan te passen.

De oplossing

Met de externe gebeurtenisopslag webservice is het mogelijk om IPROTECT transacties in JSON formaat te versturen naar een extern systeem zoals een “Elastic Stack”. Het is mogelijk om precies aan te geven welke transacties worden verzonden en welke gegevens worden toegevoegd.

Wat is het voordeel van externe gebeurtenisopslag webservice?

- Door het definiëren van de gebeurtenistypes en de relevante gegevens die moeten worden verzonden, wordt alleen de noodzakelijke informatie opgeslagen.

- Eindgebruiker is onafhankelijk in het kiezen van databasetype voor opslaggebeurtenissen.

- Eindgebruiker is onafhankelijk in de keuze van het type tooling voor het maken van overzichten/rapportages.

Anti Passback functionaliteit

Het verlaten van of terugkeren naar een gebied kan veiligheidsproblemen opleveren, zoals bezoekers die passen delen, gebruikers die opnieuw proberen binnen te komen en het overschrijden van tijdslimieten.

De oplossing

IPROTECT stroomlijnt het facilitair beheer door verschillende beveiligingsfuncties voor toegangscontrole aan te bieden.

Hoe werkt het?

- APB: De toegang wordt geweigerd wanneer een persoon een gebied (deur) probeert binnen te gaan terwijl de geregistreerde persoon al binnen is.

- TAPB: De toegang wordt geweigerd wanneer een persoon binnen een bepaalde tijd opnieuw probeert een gebied binnen te gaan.

- TAPB omgekeerd: Toegang wordt geweigerd wanneer een persoon een tijdslimiet overschrijdt op een locatie waardoor het verlaten van het gebied niet mogelijk is.

Two Man Rule

De twee-man-regel is een oplossing die is ontworpen om een hoog beveiligingsniveau te bereiken voor handelingen en acties waarvoor altijd twee of meer bevoegde personen nodig zijn.

De oplossing

Er gaat alarm af als niet wordt voldaan aan de vereiste van twee personen, door onbegeleide bezoekers of door onvoldoende personeel in het gebied.

Waarom een twee-man regel overwegen?

- Binnen een faciliteit kunnen verschillende gebieden verschillende autorisatieniveaus hebben.

- In sommige gebieden moeten altijd twee bevoegde personen aanwezig zijn.

- Bepaalde bezoekers moeten worden begeleid door bevoegde personen als ze het gebied willen betreden.

Sluitfunctie

Een veilige, productieve en efficiënte methode voor het openen en sluiten van deuren is van cruciaal belang voor de gecontroleerde atmosfeer, cleanrooms of verhoogde beveiliging van jouw gebouw.

De oplossing

Vergrendeling is een zeer effectieve beveiligingsmaatregel die ervoor zorgt dat slechts één van meerdere deuren tegelijk open is. Het biedt veilige toegangscontrole en zendt een ‘wacht’-signaal uit, waardoor de deur pas geopend kan worden als de andere gesloten is.

Waarom een sluitfunctie gebruiken?

- Veilige en gecontroleerde toegang tot ruimtes.

- Gecontroleerde omstandigheden bij atmosferische uitdagingen.

- Detectie en identificatie in beveiligde gebieden.

- Voorkomen van het meelopen van onbevoegde personen.

Guard Tour

Het belang van bewakingsrondes kan niet worden onderschat voor de beveiliging van gebouwen, vooral in veiligheidsgevoelige gebieden waar een goede planning van rondes en routes cruciaal is.

De oplossing

Guard Tour stelt bewakers in staat om vooraf bepaalde controlerondes te lopen binnen een bepaalde tijd tijdens hun dienst met meerdere vooraf bepaalde routes die kunnen worden ingesteld volgens de voorkeuren van jouw instelling.

Welk voordeel biedt Guard Tour?

- Registreer meldpunttijden via kaartlezers, met minimum- en maximumtijden.

- Ontvang automatische alarmen bij afwijkingen, zodat u snel actie kunt ondernemen.

- Efficiënt bewaken van vooraf bepaalde gebieden met verhoogd bewustzijn.

Trails – Walk Route

Het belang van patrouilles voor de beveiliging van gebouwen kan niet genoeg worden benadrukt, vooral in veiligheidsgevoelige gebieden waar een goede planning van patrouilles en routes van cruciaal belang is.

De oplossing

Met Walk Route kan een persoon van A naar B lopen terwijl het systeem controleert of hij de opgegeven looproute binnen een bepaalde tijd volgt. Het systeem slaat alarm als er afwijkingen zijn.

Welke voordelen biedt het?

- Definieer een route voor bezoekers/werknemers.

- Strikte controle over toegangsgebieden.

- Met één knop kun je alle looproutes pauzeren, wat het operationele beheer vereenvoudigt.